(снимка: CC0 Public Domain)

На фона на пандемията от коронавирус се наблюдава рязко увеличаване на т.нар. „bruteforce” аттаки, насочени към потребители, които работят отдалечено и използват протокол RDP, сочи нов доклад на Лаборатория Касперски. Много компании приведоха своите служители в дистанционен режим на работа, в резултат на което стана трудно да бъде обезпечена информационната сигурност на необходимото ниво.

В така създалата се ситуация расте броят на служебните персонални компютри и сървъри, към които служителите могат да се свържат отдалечено, а от това се възползват и киберпрестъпниците. Един от най-популярните протоколи на приложно ниво за свързване към РС и сървъри е Remote Desktop Protocol (RDP).

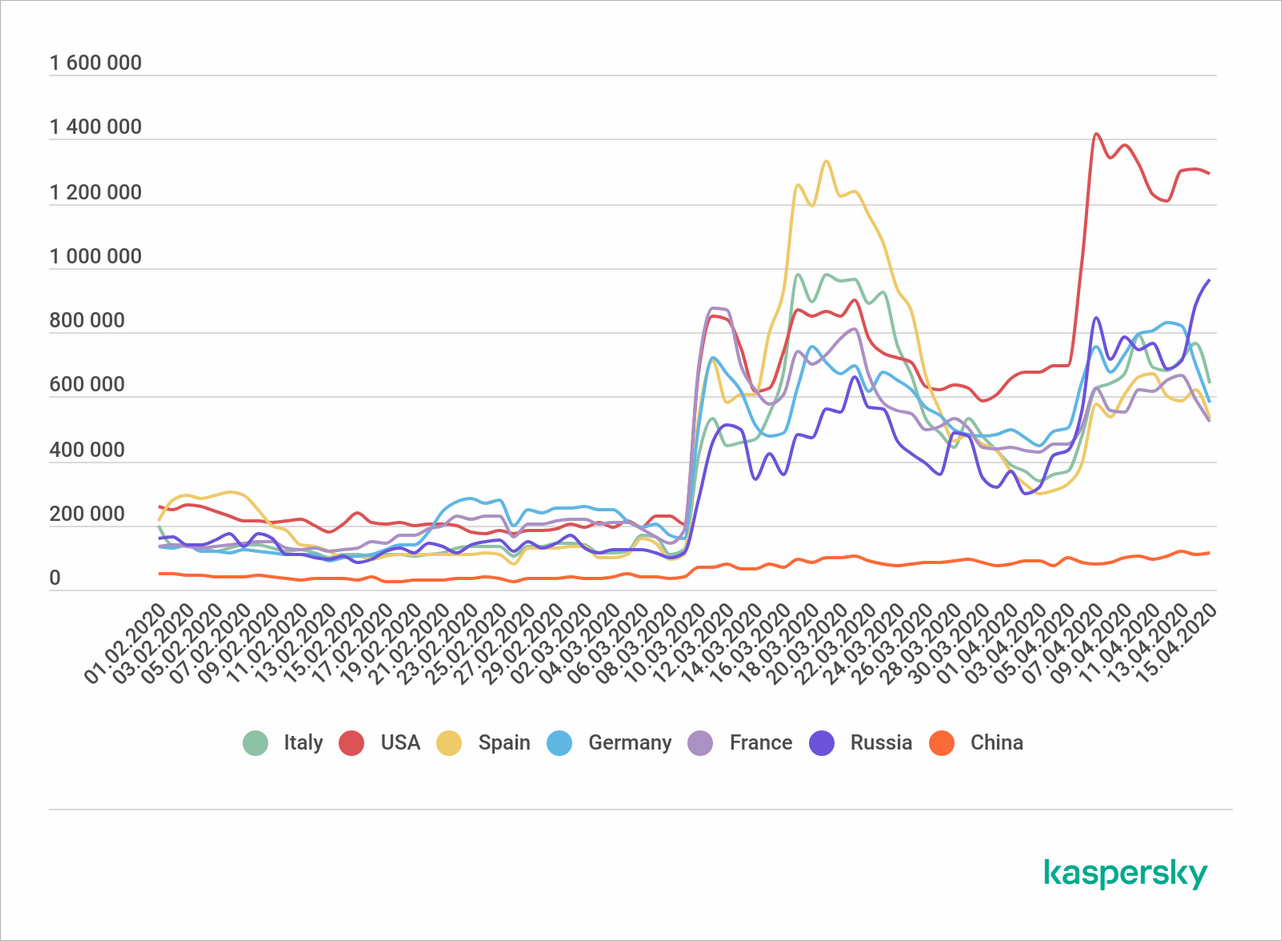

От началото на март в много страни по света се наблюдава силен ръст на атаките Brutefirce.Generic.RDP, алармира Лаборатория Касперски. С помощта на автоматизирани средства атакуващите се опитват да налучкат логините и паролите на потребителите за свързване по протокола RDP по метода „bruteforce” („груба сила”).

За целта нападателите прилагат всевъзможни комбинации от символи, като използват и речници с разпространени и компрометирани пароли. В случай на успех, киберпрестъпниците получават отдалечен достъп до компютъра, срещу който е насочена атаката.

Поради значително увеличения брой отдалечено работещи служители, нараства и броят на лошо настроените RDP сървъри. Това личи и от активността на киберпрестъпниците, които вече не са хирургични в подхода си към жертвите, а действат по райони.

Според експертите, bruteforce атаките срещу свързани по RDP потребители няма да стихнат скоро. Съветът към компаниите е да подходят отговорно към обезпечаване на информационната сигурност, като спазват следните правила:

- използване на силни пароли;

- разрешаване на RDP само през корпоративна VPN;

- използване на автентикация на мрежово ниво (NLA);

- разрешаване на двуфакторна автентикация, ако е възможно;

- забраняване на RDP, ако не се използва, и затваряне на порт 3389;

- използване на надеждни решения за сигурност.

Компаниите трябва да останат бдителни, дори и в случаите, когато използват инструменти за отдалечено свързване на служителите, различни от RDP. По-рано Лаборатория Касперски откри 37 уязвимости в различни клиенти за отдалечено свързване по протокола VNC.

Освен това компаниите трябва да следят внимателно програмите, които използват техните служители, и да ги актуализират своевременно на всички корпоративни устройства. Това не е лесна задача, тъй като в спешния преход към дистанционна работа много компании позволиха на служителите да се свързват с фирмените ресурси от домашните си компютри, които често не отговарят на стандартите за корпоративна сигурност. В тази връзка експертите съветват:

- осигурете на служителите обучение по основи на дигиталната сигурност;

- използвайте различни силни пароли за достъп до различни корпоративни ресурси;

- актуализирайте софтуера на устройствата на служителите до най-новите версии;

- когато е възможно, използвайте криптиране на устройствата, използвани за работа;

- направете резервни копия на критичните данни;

- инсталирайте решения за сигурност на всички устройства на служителите, както и решения за проследяване на оборудване в случай на загуба.