Телефонът ни знае за нас повече от всеки друг: повече от приятелите ни, от близките и семейството, познава ни по-добре дори от нас самите! Денят ни обикновено започва с алармата на телефона; после, докато си пием кафето, проверяваме имейлите си и четем новините; а след това пазаруваме онлайн и дори работим през смартфона си! Но замисляме ли се за сигурността на устройството, с което споделяме живота си 24 часа, всеки ден?

Оказва се, че най-небрежни и нехайни към сигурността на телефоните са жителите на Югоизточна Европа. Според проучване на доставчика на софтуер за защита за мобилни устройства Lookout, през 2023 г. на фишинг атаки са изложени 31,7% от потребителите на смартфони в държавите от региона, вкл. България. Данните изнесоха Джасин Мехович, директор канали за ЕМЕА, и Франц Финке, инженер решения по сигурността в Lookout, по време на конференцията за киберсигурност InfoSec SEE 2024, организирана от COMPUTER 2000 България.

Има четири входни нива за пробив в сигурността на мобилните устройства, които се определят от точките за достъп:

- Мрежи – несигурни Wi-Fi мрежи или хотспот;

- Приложения – комбинация от лични или корпоративни приложения; зловредни или такива, чрез които се източват данни;

- Уеб съдържание – зловредно съдържание, фишинг атаки, сканиране на QR кодове;

- Устройство – много често е с неактуализирана операционна система.

Заради човешкия фактор, фишингът е особено опасен инструмент, активно използван от киберпрестъпниците, подчертаха специалистите. Модерните методи на фишинг атаки следват определена последователност на действията: първо се набелязва нищо неподозиращата жертва, после идва етапът на т.нар. социален инженеринг, след което се стига до първоначалния достъп до устройството и накрая – до кражбата на данни. При това целият процес отнема не повече от 60 минути и протича незабелязано!

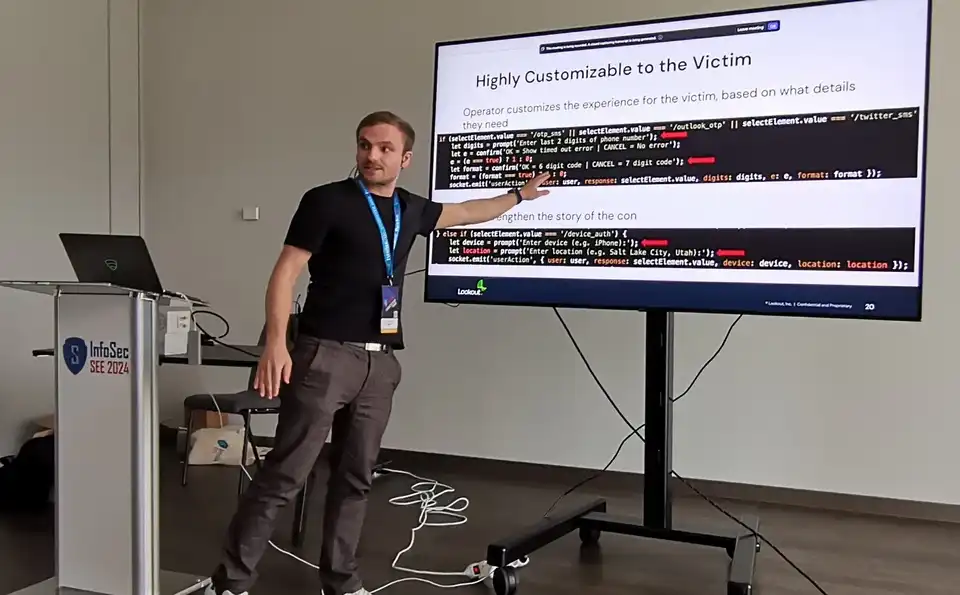

Според експертите от Lookout, особено внимание заслужава човешкият фактор и по-конкретно използването му в т.нар. крипто-хамелеон (CryptoChameleon) – новата фишинг тактика, насочена предимно към платформи за криптовалута, която Lookout откри неотдавна, през ноември 2023 г.

Тази тактика позволява на нападателите да създават копия на страници с единично влизане (SSO), след което да използват комбинация от имейл, SMS и гласов фишинг, за да подмамят жертвата да сподели потребителски имена, пароли, URL адреси за нулиране на пароли и дори документи за самоличност със снимки. Веднъж откраднати, данните могат да бъдат продадени или да се използват за изнудване.

За да не станат жертва на подобни измами, компаниите следва да си зададат няколко въпроса и да намерят правилните отговори:

- Как да се предпазим?

- Как да образоваме служителите си за методите на използвания социалния инженеринг като инструмент на фишинга?

- Как да се защитим от координирани атаки?

- Как да постигнем сигурност в облака, с фокус върху данните на клиента?

На първо място компаниите следва да образоват служителите по отношение на опасностите, с които могат да се сблъскат през имейли, SMS-и, сайтове и приложения. Служителите трябва редовно да актуализират операционната система на мобилните си устройства. Особено важно е да разполагат с приложение за защита на смартфона.

Освен това е добре да се организират обучения за служителите чрез симулация на мобилен фишинг, да се работи за подобряване на тяхната способност за оценка на риска, както и за познаване на методите на социалния инженеринг, подчертаха Мехович и Финке.